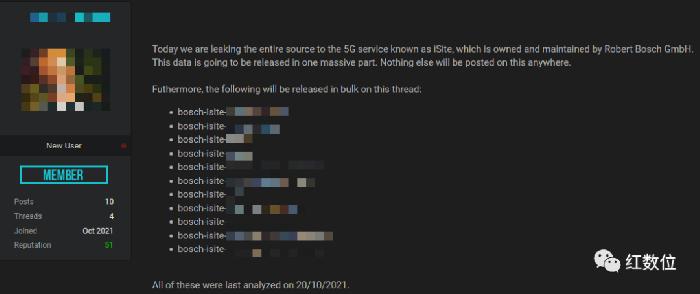

2021 年 10 月 28 日,公众号“红数位”发文称 20 日未知攻击者入侵博世 iSite 服务器,窃取并泄露了这家制造巨头的 5G 物联网连接平台的源代码。

根据 cybernews 的说法,入侵者称其利用 SonarQube 平台的 0 Day 漏洞获取这些信息,并公布了一些入侵过程的截图,且承诺未来会在黑客论坛公布详细的侵入过程。

入侵者在 184 KB 的文件中共享了 iSite 服务器的源代码,其中包括 11 个文件夹,涉及 iSite 身份验证、消息服务、以及多种用 JavaScript 编写的设备控制器服务。

除了公司机密类数据外,泄露出来的博世 iSite 文件似乎不包含可识别的个人用户信息,例如博世员工的帐户或其他敏感的个人数据。

由于 SonarQube 作为平台用于为源代码进行安全扫描,所以黑客得以接触博世 iSite 源码,根据红数位的报导,目前不止这一家遭到泄露:

20日,未知攻击者入侵并渗透了博世iSite服务器,并窃取了这家制造巨头的5G物联网连接平台的源代码。

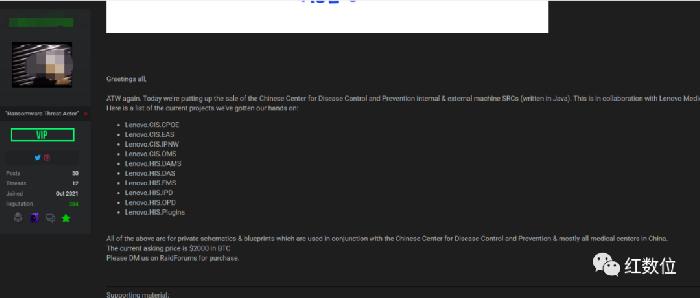

23号:声称拿到我G疾控中心HIS源码。

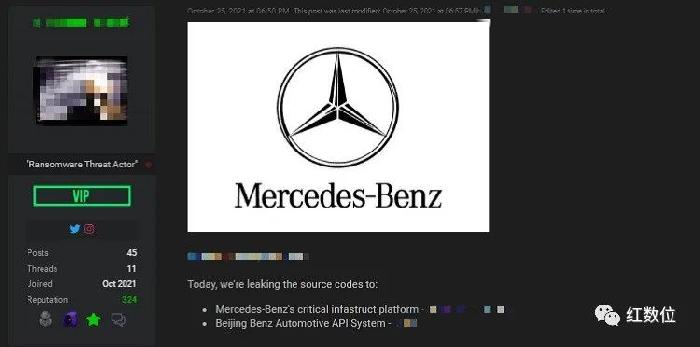

25日,发帖人声称获得了梅赛德斯-奔驰中国部分开发源码。

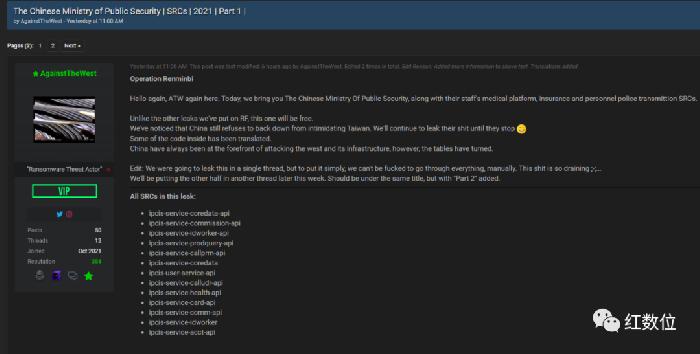

26号:发帖人声称公开的是我公安系统的医疗,保险,人事的SRC源码。

综合多次泄露事件中,黑客透露从SonarQube服务器获取信息,声称通过利用SonarQube零日漏洞进行了入侵。

已被入侵的我们不知道有多少单位,但有理由相信入侵还在继续,我们呼吁一下?

所有使用SonarQube单位的请务必做好系统管控源码服务器安全工作,在未明漏洞被修补之前请暂时离线或者删除源码。

赞赏 微信赞赏

微信赞赏 支付宝赞赏

支付宝赞赏

最新评论

exyeuer 在《“人口红利”概念的邪恶之处》上说:

henry 在《日本开发出一种抗衰老疫苗》上说:

匿名用户 在《2015年,马云湖畔大学,一个极其危险的政治信号》上说:

焦点新闻 在《美国女模特戴特朗普面罩呼吁粉丝投票》上说:

匿名用户 在《“鼓励农民进城”是一个大骗局》上说: